نحوی جریان ترافیک در فایروال سیسکو

Security level در ASA

در (IOS zoned-based firewall (ZBF که قبلا به آن پرداخته شد ما هر اینترفیس را در یک zone قرار می دادیم و هیچ ترافیکی بین zone ها دروبدل نمی شد تا زمانی که ما آنها را مشخص می کردیم. اما در ASA عملکرد مقداری متفاوت است. ASA از security level که به هر اینترفیس اختصاص یافته است استفاده می کند. security level عددی بین ۰ تا ۱۰۰ است که عدد بزرگتر نشان دهنده درجه اعتماد بالاتر است به طور مثال عدد ۱۰۰ به اینترفیسی که به شبکه داخلی متصل است اختصاص داده می شود چون شبکه داخلی مورد اعتمادترین شبکه ما می باشد. در نتیجه تمام شبکه هایی که از طریق این اینترفیس به فایروال متصل می شوند security level آنها ۱۰۰ در نظر گرفته می شود. اگر فایروال شما به یک شبکه غیر قابل اعتماد مثل اینترنت متصل است و شما هیچ کنترلی روی آن ندارید می تواند حداقل مقدار security level که صفر است را به آن اختصاص دهید.

علاوه بر اختصاص security levels به هر اینترفیس باید یه نام هم برای آن در نظر بگیرید به طور مثال برای اینترفیس متصل به شبکه داخلی می توان نام inside را در نظر بگیرید یا نام outside را برای اینترفیس متصل به شبکه اینترنت در نظر بگیرید. برای دو اینترفیس نمی توان یه نام در نظر گرفت و در انتخاب نام شما آزاد هستید. همچنین برای هر اینترفیس باید یک IP در نظر گرفته شود که روش اختصاص IP به آن مشابه روتر می باشد. در نتیجه برای اینکه یک اینترفیس شروع به کار کند باید کارهای زیر را برای آن انجام دهیم :

اختصاص یک security level به اینترفیس

اختصاص یک نام به اینترفیس

Up کردن اینترفیس با استفاده از دستور no shutdown

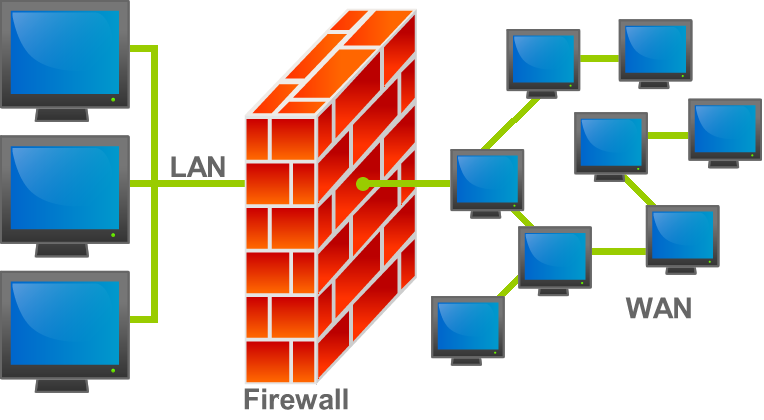

در کنار اینترفیس های inside و outside معمولا اینترفیس دیگری بین آنها وجود دارد که برای ارتباط سرورها و سرویس هایی که می خواهید از طریق اینترنت در دسترس باشند مورد استفاده قرار می گیرد و از طریق این اینترفیس امکان دسترسی کاربران از طریق اینترنت به منابع شبکه فراهم می شود بدون اینکه بخواهیم دسترسی به شبکه داخلی را از طریق اینترنت فراهم کنیم و با اینکار سرورهای عمومی را در محلی جداگانه قرار می دهیم. معمولا نامی که برای این اینترفیس در نظر گرفته می شود (demilitarized zone (DMZ می باشد. علاوه بر اینکه به این اینترفیس IP و نام اختصاص می دهید باید برای آن security level نیز در نظر بگیرد که می توانید مقداری بین ۱ تا ۹۹ را برای آن در نظر بگیرد. در تصویر زیر نمای از یک شبکه نمایش داده شده است و در آن برای شبکه DMZ مقدار security level را برابر با ۵۰ در نظر گرفته شده است.

Image

جریان ترافیک به صورت پیش فرض

به صورت پیش فرض ترافیک از دستگاه های که به اینترفیس با security level بالا متصل است به اینترفیس با security level پایین تر اجازه عبور دارد. به طور مثال ترافیک از اینترفیس inside که security level آن ۱۰۰ است به اینترفیس outside که security level آن ۰ است اجازه عبور دارد. در نتیجه به صورت پیش فرض ترافیک از security level بالاتر به پایین تر اجازه عبور را دارد. به این شکل ترافیک کاربران شبکه داخلی می تواند به سمت سرورهای موجود در اینترنت یا DMZ هدایت شود و در اینجاست که به صورت پیش فرض بازرسی ترافیکی که از فایروال عبور می کند برای stateful انجام می شود و در نتیجه این بازرسی ، ترافیکی بازگشتی از سرورهای اینترنت و DMZ اجازه ورود به شبکه را پیدا می کنند.

فایروال به صورت پیش فرض جلوی ترافیک هایی که از security level پایین تر می خواهد وارد security level بالاتر شود را می گیرد. به طور مثال یک سرور یا کلاینت که در شبکه اینترنت است می خواهد با سروری که در شبکه DMZ قرار دارد ارتباط برقرار کند در اینجا چون security level اینترفیس outside برابر ۰ است و security level اینترفیس DMZ برابر ۵۰ است به صورت پیش فرض این ترافیک deny خواهد شد. همچنین سرورهای شبکه DMZ با توجه به security level اینترفیس DMZ نمی توانند ترافیکی را به شبکه داخلی ارسال کنند. برای درک بهتر ، جریان آب را در نظر بگیرید که از ارتفاع بالا به سمت پایین حرکت می کند (مثل آبشار) و همیشه حرکت از بالا به پایین است. تصویر زیر ترافیکی که اجازه عبور و بازگشت را از طریق فایروال پیدا می کند را نمایش می دهد.

Image

به صورت پیش فرض ، اگر دو اینترفیس دارای security level یکسان باشند ترافیک نمی تواند بین آنها عبور کند. همچنین اجازه عبور بسته ای که مقصدش همان اینترفیسی است که آنرا دریافت کرده است را نمی دهد. البته شما می توانید این رفتار پیش فرض را تغییر دهید.

نویسنده :جعفر قنبری شوهانی